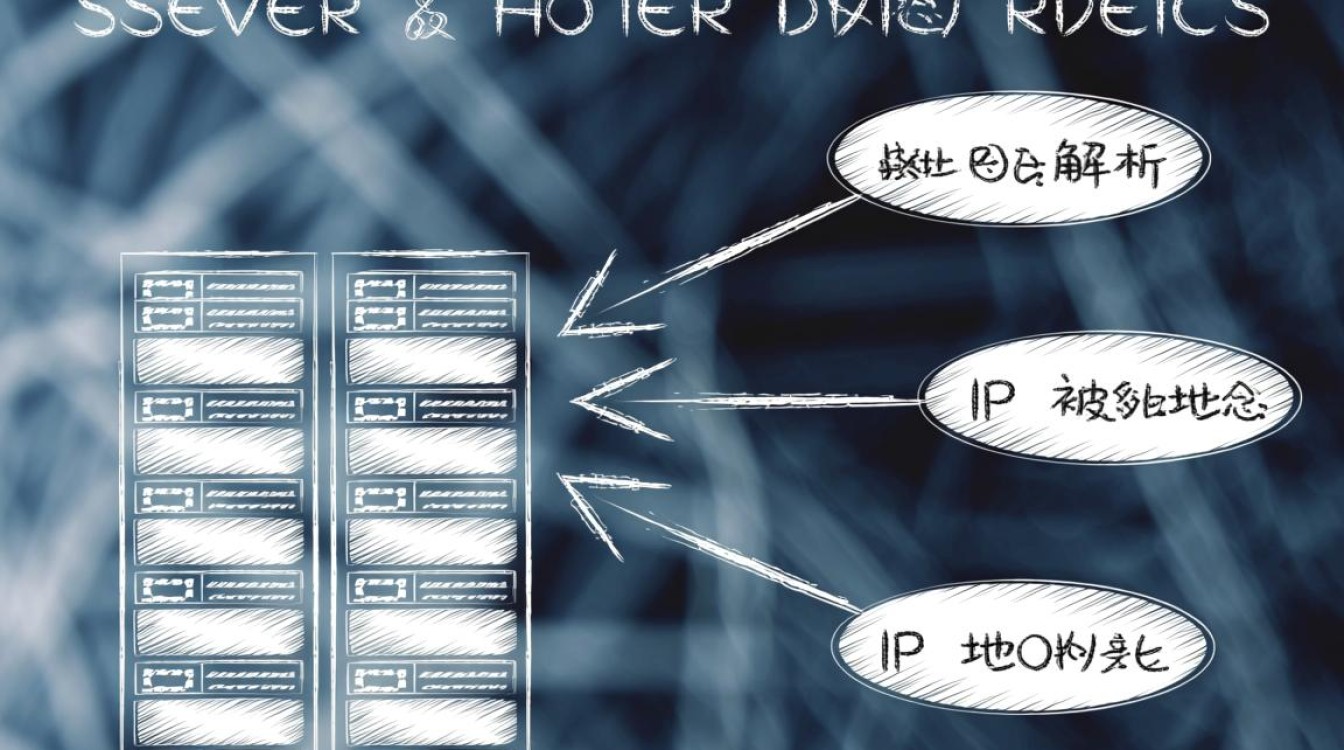

服务器被别的域名解析的基本概念

服务器被别的域名解析,指的是一台服务器的IP地址被多个域名指向,导致这些域名共享同一台服务器的资源,这种现象在互联网运维中并不罕见,可能由多种原因引发,既可能是正常的业务需求,也可能是潜在的安全风险,从技术角度看,DNS(域名系统)的核心功能是将人类可读的域名转换为机器可识别的IP地址,当一个IP地址被多个域名解析时,本质上意味着这些域名在DNS记录中指向了相同的IP。

某公司使用一台服务器(IP地址为1.2.3.4)同时运行官网(www.example.com)和博客(blog.example.com),这是正常的子域名解析,但如果另一个无关域名(如malicious.com)也指向1.2.3.4,则属于异常的“跨域名解析”,这种现象需要从技术实现、业务场景和安全影响三个维度进行深入分析。

服务器被别的域名解析的常见原因

正常的业务共享场景

在某些情况下,多域名解析到同一台服务器是合理的。

- 子域名管理:企业通过主域名衍生出多个子域名(如shop.example.com、api.example.com),这些子域名可能指向同一台服务器以共享资源或实现功能模块化。

- CDN加速分发网络(CDN)服务商通常会通过多个域名(如不同地区的节点域名)指向同一组IP地址,以提高用户访问速度。

- 多租户服务:云服务器提供商可能将同一台物理服务器分配给多个用户,不同用户通过各自的域名指向该服务器的IP,实现资源隔离与共享。

配置或管理失误

运维人员的操作失误可能导致非预期的域名解析,常见情况包括:

- DNS记录误配置:在添加或修改DNS记录时,错误地将其他域名的A记录或CNAME记录指向了当前服务器的IP。

- 服务器IP泄露:在公开文档、代码仓库或论坛中无意间暴露了服务器IP,被他人恶意或无意使用。

- 虚拟主机配置错误:在使用Apache、Nginx等Web服务器时,若虚拟主机(Virtual Host)配置不当,可能导致多个域名共享同一站点目录或IP资源。

恶意或未授权的解析

更为严重的情况是,服务器被其他域名恶意利用,通常表现为:

- 流量劫持:攻击者将恶意域名指向服务器,诱导用户访问钓鱼网站或恶意内容,利用服务器的资源进行非法活动。

- DDoS攻击跳板:攻击者通过多个域名将恶意流量导向同一IP,使服务器成为DDoS攻击的跳板,不仅消耗服务器资源,还可能导致IP被列入黑名单。

- 托管:攻击者将违规域名(如赌博、诈骗网站)解析到服务器IP,利用服务器的带宽和存储资源传播非法内容,给服务器所有者带来法律风险。

服务器被别的域名解析的潜在风险

资源被恶意消耗

当多个无关域名指向同一台服务器时,服务器的CPU、内存、带宽等资源可能被非正常占用,恶意域名可能通过高频请求触发服务器的负载瓶颈,导致正常服务响应缓慢甚至崩溃,若恶意域名涉及大文件下载或视频流等高带宽业务,服务器的网络带宽可能被迅速耗尽,影响其他业务的正常运行。

品牌声誉受损

如果恶意域名指向的内容涉及违法信息或负面内容(如钓鱼页面、虚假广告),用户在访问时可能会将服务器所有者与这些非法行为关联,从而对企业或个人的品牌声誉造成严重损害,尤其当服务器被用于托管大量垃圾邮件或恶意软件时,IP地址可能被邮件服务商或安全机构标记为“恶意IP”,导致正常邮件被拒收或网站被搜索引擎降权。

安全漏洞与数据泄露风险

多域名解析可能放大服务器的安全风险,恶意域名可能成为攻击者渗透服务器的入口,通过探测服务器开放的端口或服务漏洞,进一步获取系统权限;若服务器未配置严格的访问控制,恶意域名可能直接访问敏感目录或数据库,导致数据泄露,跨域解析还可能引发“跨站请求伪造(CSRF)”等攻击,利用用户浏览器与服务器之间的信任关系劫持用户会话。

法律合规风险

根据中国《网络安全法》《互联网信息服务管理办法》等法规,服务器所有者需对其托管的内容负责,若恶意域名通过服务器传播违法信息,服务器所有者可能面临行政处罚,甚至承担刑事责任,即使服务器所有者对恶意解析不知情,仍需承担未履行安全管理义务的责任,因此及时排查和处理异常域名解析至关重要。

如何检测服务器是否被别的域名解析

使用DNS反向查询工具

通过反向DNS查询(PTR记录)可以查看哪些域名指向了服务器的IP地址,在Linux系统中使用dig -x [服务器IP]命令,或在Windows系统中使用nslookup [服务器IP]命令,若返回的域名列表中包含未知或无关的域名,则可能存在异常解析。

监控DNS查询日志

服务器的DNS服务(如BIND、Unbound)通常会记录DNS查询日志,通过分析日志中的“A记录查询”请求,可以识别出哪些域名频繁指向当前IP,若发现未知域名的查询请求,需进一步核实其合法性。

使用在线检测工具

借助第三方DNS检测工具(如ViewDNS.info、DNSlytics等),输入服务器IP地址即可查询所有关联的域名,这些工具通过全球DNS数据库扫描,能够快速定位指向同一IP的域名列表,帮助发现异常解析。

定期扫描服务器开放端口

通过nmap等端口扫描工具检查服务器开放的端口和服务,若发现与业务无关的高危端口(如默认远程管理端口、未授权的Web服务端口),可能表明恶意域名通过这些端口进行了渗透或非法访问。

应对服务器被别的域名解析的措施

立即排查与隔离异常域名

一旦发现服务器被其他域名解析,需立即采取以下步骤:

- 核实域名合法性:通过WHOIS查询工具检查域名的注册信息,确认是否为恶意或未授权的域名。

- 封禁恶意IP或域名:在服务器的防火墙(如iptables、firewalld)中添加规则,阻断恶意域名的访问请求,或通过Web服务器配置(如Nginx的

deny指令)拒绝其连接。 - 隔离服务器:若服务器已感染恶意软件,需立即断开网络连接,并进行病毒查杀和系统漏洞修复,防止攻击扩散。

加强DNS与服务器配置安全

- 配置DNS访问控制列表(ACL):限制仅允许特定域名或IP地址解析服务器的IP,避免无关域名的恶意解析。

- 启用DNSSEC:通过DNS安全扩展(DNSSEC)验证DNS记录的真实性,防止DNS劫持或缓存污染导致的非法解析。

- 修改服务器默认端口:将远程管理(如SSH、RDP)、数据库等服务端口修改为非默认端口,并配置IP白名单,降低被恶意扫描和攻击的风险。

定期安全审计与监控

- 定期扫描DNS记录:每周通过在线工具扫描服务器IP的关联域名,及时发现并处理新增的异常解析。

- 部署入侵检测系统(IDS):在服务器上部署Snort、Suricata等IDS工具,实时监控异常流量和恶意行为,并自动触发告警。

- 日志分析与留存:定期分析服务器访问日志、DNS查询日志和安全设备日志,追溯异常解析的来源和影响范围,并保留至少6个月的日志以备审计。

法律途径与投诉

若发现恶意域名通过服务器从事违法活动,应立即向公安机关网络安全保卫部门报案,并通过中国互联网违法和不良信息举报中心(www.12377.cn)、域名注册商等渠道投诉,要求封禁恶意域名并追究相关责任人的法律责任。

服务器被别的域名解析是一把“双刃剑”,既可能是业务需求的正常体现,也可能是安全风险的信号,面对这一现象,服务器所有者需保持高度警惕,通过技术手段加强DNS和服务器配置安全,定期开展安全审计与监控,并在发现异常时及时采取隔离、封禁等措施,唯有构建“检测-防御-响应”的全流程安全体系,才能有效保障服务器的稳定运行和数据安全,避免因异常域名解析带来的资源浪费、声誉损失和法律风险,在数字化时代,网络安全无小事,每一个细节的管理都是筑牢安全防线的关键。