辨别虚拟机技术

在数字化时代,虚拟机技术已成为云计算、企业IT架构和个人开发环境的核心支撑,通过在一台物理机上模拟多个独立的虚拟操作系统,虚拟机实现了资源的高效利用、环境的隔离与灵活管理,随着虚拟化技术的多样化,如何准确辨别不同虚拟机技术及其适用场景,成为技术人员必须掌握的技能,本文将从技术原理、核心特征和应用场景三个维度,系统梳理虚拟机技术的辨别方法。

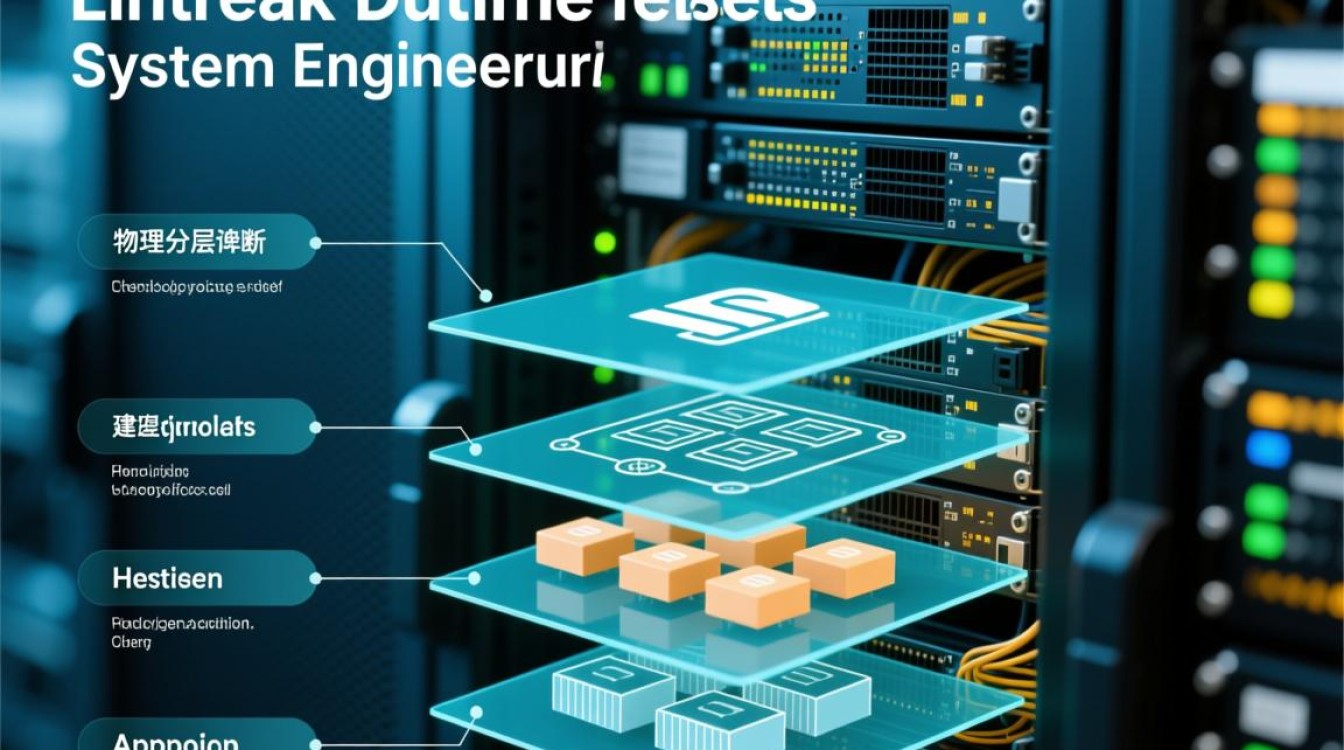

技术原理:从底层架构看差异

虚拟机技术的核心在于“硬件抽象与资源复用”,但不同技术的实现路径存在本质区别。

传统Hypervisor型虚拟机(如VMware vSphere、Microsoft Hyper-V)通过“裸金属架构”或“主机架构”直接管理物理硬件,Hypervisor(虚拟机监控器)作为底层软件,将CPU、内存、存储等硬件资源虚拟化后分配给每个虚拟机(VM),这类技术的典型特征是“强隔离性”,每个VM拥有独立的操作系统内核(如Windows、Linux),与宿主机系统完全隔离,安全性高但资源开销较大。

容器化虚拟技术(如Docker、containerd)则采用“操作系统级虚拟化”,它共享宿主机的操作系统内核,通过namespace隔离进程空间,通过cgroup限制资源使用,与Hypervisor型不同,容器不模拟完整操作系统,仅隔离应用及其依赖,因此启动速度快、资源占用低,但隔离性较弱,安全性依赖宿主机内核。

轻量级虚拟化技术(如Firecracker、Kata Containers)则介于两者之间,它结合Hypervisor的隔离优势与容器的轻量特性,通过微内核架构(如Firecracker)或轻量级虚拟机(如Kata)实现接近容器的性能,同时提供接近传统VM的安全性,适用于Serverless等对安全与性能要求较高的场景。

核心特征:从功能指标辨优劣

辨别虚拟机技术需关注资源开销、隔离性、启动速度和兼容性四大核心指标。

资源开销是传统虚拟机与容器最显著的区别,Hypervisor型虚拟机需为每个VM分配独立的内核和虚拟硬件,内存占用通常以GB为单位,而容器共享内核,内存占用以MB为单位,适合高密度部署。

隔离性直接影响安全性,传统VM通过硬件虚拟化(如Intel VT-x、AMD-V)实现指令级隔离,一个VM的崩溃不会影响宿主机及其他VM;容器仅依赖内核隔离,若宿主机内核存在漏洞,可能威胁所有容器安全。

启动速度决定了场景适用性,容器因无需启动操作系统,启动时间通常为毫秒级;传统VM需加载完整操作系统,启动时间以分钟计,适合需要长期运行的稳定服务,而非短期任务。

兼容性体现在对操作系统和硬件的支持上,传统VM几乎支持所有主流操作系统(包括Windows、Linux、BSD等),而容器仅支持与宿主机内核兼容的操作系统(如Linux发行版),Windows容器需特殊处理。

应用场景:从需求选技术

不同技术特性对应不同的应用场景,选择时需结合业务需求权衡。

传统Hypervisor型虚拟机适用于对安全性、兼容性要求高的场景,如企业级服务器虚拟化(数据中心迁移)、多租户环境(云服务商的IaaS服务)、开发测试环境(需模拟真实操作系统),银行核心系统采用VMware确保业务隔离,开发团队使用VirtualBox搭建跨平台测试环境。

容器化技术适合微服务架构、持续集成/持续部署(CI/CD)和云原生应用,其轻量化和快速启动特性,使开发者能高效打包、部署和扩展应用,Kubernetes通过容器管理微服务,Docker成为DevOps工具链的核心组件。

轻量级虚拟化技术则聚焦边缘计算、Serverless等新兴场景,AWS Lambda使用Firecracker容器,在保证安全隔离的同时,实现毫秒级启动和低成本计费,适合处理短时高频请求。

辨别虚拟机技术,本质是理解其底层原理、核心特征与应用场景的匹配度,从传统的Hypervisor到容器化,再到轻量级虚拟化,技术演进始终围绕“资源效率”与“安全隔离”的平衡,技术人员需根据业务需求——是追求极致性能、强安全隔离,还是快速迭代灵活部署——选择合适的虚拟化方案,才能最大化发挥技术的价值。