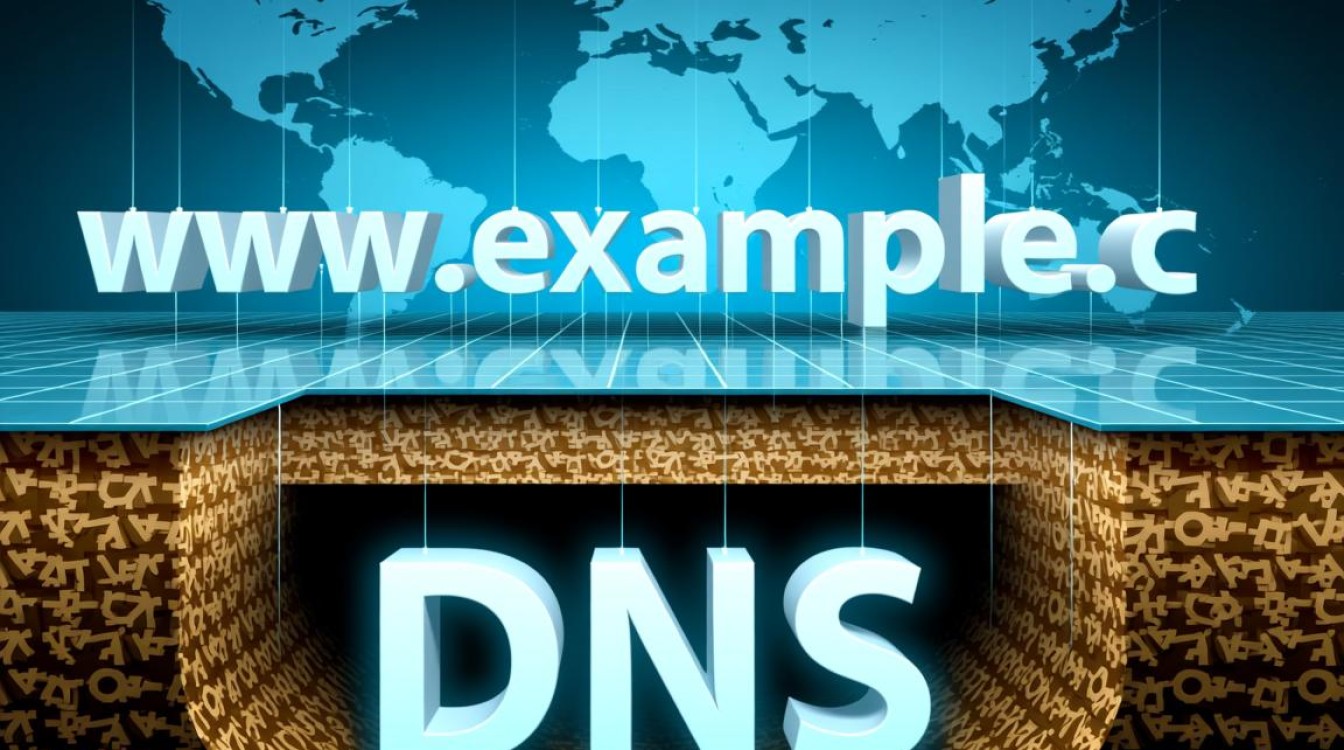

在互联网的底层架构中,域名系统(DNS)如同数字世界的“电话簿”,负责将人类易于记忆的域名(如www.example.com)转化为机器可识别的IP地址,这一关键机制正面临“网页域名污染”的威胁——恶意通过篡改DNS解析结果,将用户导向非目标网站,从而实施窃密、诈骗或破坏活动,这种攻击不仅悄无声息,更因其技术隐蔽性而成为网络安全领域的隐形杀手。

域名污染的运作机制:从“查询”到“劫持”的链条

域名污染的核心在于拦截并篡改DNS查询过程,当用户在浏览器输入域名后,设备会向本地DNS服务器发起请求,后者通过递归查询从根域名服务器、顶级域名服务器到权威域名服务器,最终获取正确的IP地址返回给用户,而污染攻击正是利用这一过程中的薄弱环节:攻击者可通过篡改本地DNS服务器缓存、伪造DNS响应报文,或通过中间人攻击拦截查询流量,将原本指向正确IP的域名解析为恶意服务器地址。

当用户试图访问网银网站时,若DNS被污染,浏览器可能被导向一个高度仿假的钓鱼页面,用户输入的账号密码便直接落入攻击者手中,这种攻击无需用户安装任何恶意软件,仅通过DNS解析的“信任漏洞”即可实现,隐蔽性极强。

主要危害表现:从个人隐私到企业安全的全方位冲击

域名污染的危害远超“打不开网页”的层面,其影响渗透至个人、企业乃至国家网络安全多个维度。

对个人用户而言,最直接的威胁是隐私泄露与财产损失,污染后的恶意网站可能伪装成社交平台、电商官网或政务服务平台,诱导用户输入身份证号、银行卡信息、验证码等敏感数据,导致身份盗用或资金被盗,部分恶意网站还会植入木马程序,进一步控制用户设备,窃取通讯录、聊天记录等私密信息。

对企业而言,域名污染可能导致业务中断与品牌声誉受损,若企业官网、内部管理系统或云服务平台的域名被污染,不仅会造成用户流失,还可能因数据泄露引发法律纠纷,更严重的是,攻击者可通过污染供应链合作伙伴的域名,渗透整个企业网络,造成系统性安全风险。

从宏观层面看,针对关键基础设施(如能源、金融、交通等领域的域名系统)的污染攻击,可能引发社会服务混乱,甚至威胁国家安全,2023年某国国家级黑客组织曾通过污染DNS服务器,大规模篡改政府网站解析地址,导致民众无法访问官方信息,引发社会恐慌。

常见攻击场景:从“批量撒网”到“精准狙击”

域名污染的攻击手法日趋多样化,既有低成本、广撒网的“批量污染”,也有针对特定目标的“精准劫持”。

批量污染多通过僵尸网络实施,攻击者控制大量被感染的设备,向全球DNS服务器发送伪造的DNS响应报文,污染热门域名的解析记录,这类攻击通常具有随机性,目的是通过污染大量域名扩大影响范围,从中筛选出有价值的目标。

精准污染则更具针对性,攻击者会事先锁定目标(如企业高管、科研机构或特定政府部门),通过分析其网络行为,选择污染其高频访问的域名,针对某科研机构的域名污染,可能将学术期刊网站的解析地址替换为恶意服务器,窃取未发表的科研成果,还有一种“缓存污染”攻击,通过向DNS服务器发送大量伪造查询请求,耗尽其缓存资源,导致正常解析失效,进而植入恶意记录。

防护策略:构建“检测-防御-恢复”的立体防线

应对域名污染,需从个人、企业、技术标准三个层面协同发力,构建多层次防护体系。

个人用户可采取基础防护措施:优先使用可靠的公共DNS服务(如阿里公共DNS、Cloudflare DNS 1.1.1.1),这些服务商具备较强的反污染能力;启用DNSSEC(域名系统安全扩展)技术,通过数字签名验证DNS响应的真实性;定期更新路由器、操作系统及浏览器补丁,避免设备被植入恶意程序;访问敏感网站时,仔细核对域名拼写,警惕证书异常的HTTPS站点。

企业需部署专业的DNS安全防护方案:在内部网络部署DNS防火墙,实时监测并拦截异常DNS查询;建立DNS流量白名单机制,仅允许解析可信域名的IP地址;使用加密DNS协议(如DoH、DoT),防止DNS查询报文在传输过程中被篡改;制定应急响应预案,一旦发现域名被污染,能快速切换备用DNS服务器或启用解析缓存,降低业务影响。

从技术标准层面,行业需推动DNS协议的迭代升级,推广更安全的DNS解析架构(如递归DNS服务的分布式部署),并建立跨平台的域名污染预警机制,通过共享威胁情报,实现快速响应与协同处置。

域名污染作为互联网基础设施的“慢性病”,其治理不仅依赖技术防护,更需要用户安全意识的提升与行业协作的加强,唯有筑牢DNS安全防线,才能确保数字世界的“电话簿”始终准确可靠,让每一次域名解析都指向真实可信的目的地。