服务器作为企业核心数据资产和业务系统的载体,其安全防护能力直接决定组织数字基础设施的稳定性,构建完善的病毒防御体系需要从架构设计、技术部署、运维管理三个维度形成纵深防御,而非依赖单一安全产品。

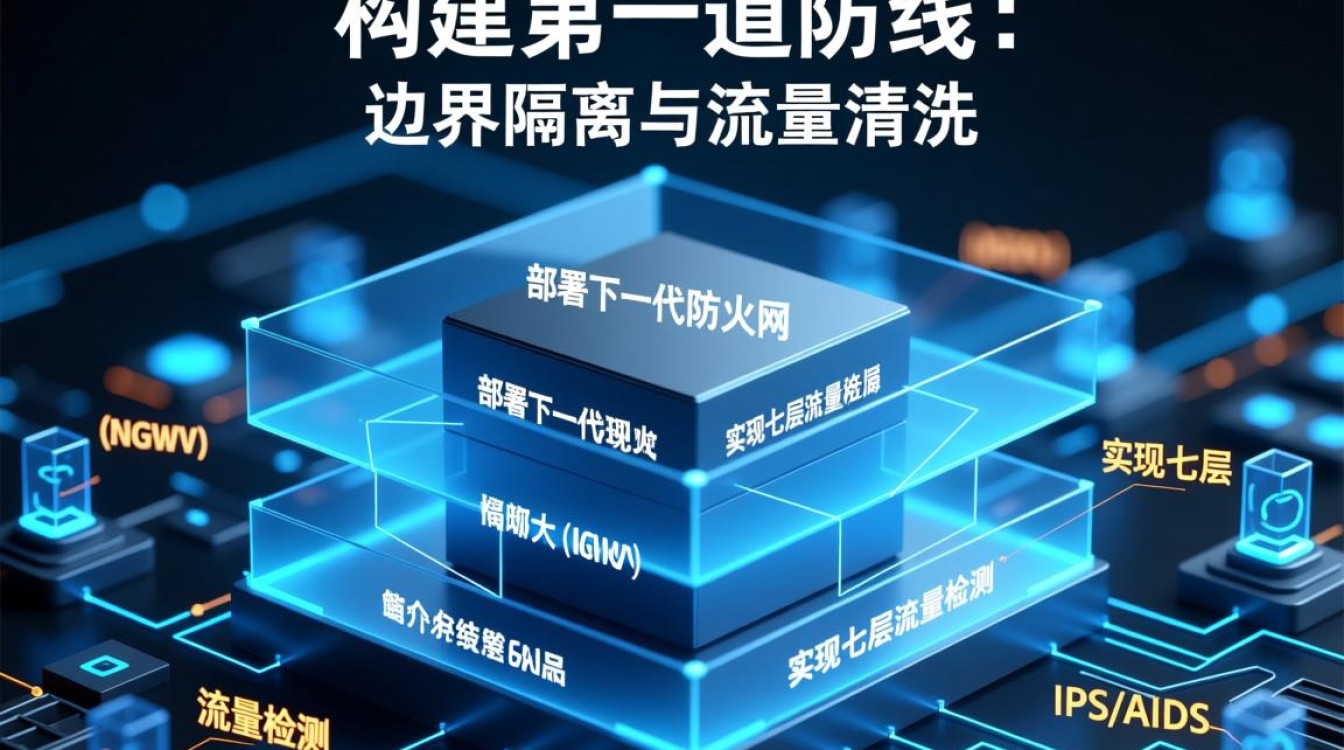

网络边界隔离与流量管控

网络层是第一道防线,通过VLAN划分将服务器区域与办公网络、互联网物理隔离,核心数据库服务器应部署在独立的安全域,某金融企业在2021年遭受勒索病毒攻击后,重新设计了网络架构:将交易系统、清算系统、开发测试环境分别置于不同网段,网段间通过下一代防火墙进行东西向流量检测,成功阻断 lateral movement 攻击路径。

入侵防御系统(IPS)需开启深度包检测功能,针对常见服务器病毒传播特征建立阻断规则,特别要关注445、135、139等SMB协议端口,永恒之蓝等漏洞利用工具仍广泛存在于攻击链中,建议采用零信任网络架构,即使内网流量也需持续验证身份和设备健康状态。

主机加固与最小权限原则

操作系统层面的加固是防御基础,Windows Server应关闭不必要的组件如SMBv1、PowerShell 2.0,启用Credential Guard保护凭据;Linux系统需配置SELinux或AppArmor强制访问控制,及时修补内核漏洞。

| 加固项 | Windows Server配置要点 | Linux Server配置要点 |

|---|---|---|

| 账户安全 | 禁用Guest账户,密码复杂度策略≥14位 | 禁止root远程登录,sudo审计日志 |

| 服务管理 | 禁用Print Spooler等非必要服务 | 停止telnet、ftp等明文协议服务 |

| 漏洞防护 | 启用Windows Defender Exploit Guard | 配置Kernel Live Patching |

| 日志审计 | 开启PowerShell脚本块日志记录 | rsyslog集中收集至SIEM平台 |

权限管理遵循最小权限原则,某电商平台曾因Tomcat服务以system权限运行,导致病毒获取完全控制权限,整改后采用专用服务账户,仅授予Web目录读写权限,数据库连接使用受限账户,即使入侵也无法横向渗透。

多层次恶意代码检测体系

单一杀毒软件检测率有限,需构建”端点+流量+行为”的立体检测,端点部署EDR(端点检测与响应)产品,利用机器学习模型识别无文件攻击、内存注入等高级威胁;网络层部署NDR设备,检测C2通信、DNS隧道等隐蔽信道;关键服务器启用应用程序白名单,仅允许签名的可执行文件运行。

经验案例:某制造业客户服务器频繁出现CPU异常占用,传统杀毒软件未报警,通过EDR的行为分析模块,发现PowerShell进程存在异常内存分配模式,进一步追溯确认为门罗币挖矿病毒,该病毒利用计划任务持久化,并通过WMI事件订阅实现无文件驻留,处置过程中采用”隔离-取证-清除-加固”四步法,最终在AD域控中清除了攻击者创建的隐藏账户。

漏洞管理与补丁策略

未修补的漏洞是病毒的主要入口,建立资产台账,按业务影响分级:互联网暴露面系统24小时内评估高危漏洞,内部核心系统72小时内完成测试,对于无法立即修补的系统,采用虚拟补丁技术缓解风险。

补丁部署前必须在测试环境验证兼容性,某医院HIS系统曾因自动更新导致数据库连接异常,造成门诊业务中断4小时,建议生产环境采用WSUS或红帽Satellite实现可控更新,关键业务系统安排在维护窗口期分批实施。

数据备份与灾难恢复

即使防御体系完善,仍需假设被攻破场景,遵循3-2-1备份原则:3份数据副本、2种不同介质、1份离线存储,勒索病毒专门搜索并加密备份文件,因此离线备份或不可变存储至关重要。

某物流企业采用”本地快照+异地容灾+云端归档”三级架构,2022年遭遇LockBit勒索时,4小时内从异地容灾中心恢复核心ERP系统,避免了支付赎金,备份恢复演练每季度执行一次,验证RTO(恢复时间目标)和RPO(恢复点目标)是否达标。

安全运营与威胁情报

建立7×24小时安全运营中心(SOC),整合服务器日志、安全设备告警、威胁情报数据,通过ATT&CK框架映射攻击技术,识别病毒攻击链的薄弱环节,订阅商业威胁情报服务,及时获取新兴病毒家族IoC指标,在边界设备预置阻断规则。

人员安全意识同样关键,服务器管理员需警惕钓鱼邮件中的恶意附件,远程运维使用多因素认证,禁止私钥明文存储,某科技公司开发服务器被入侵的溯源显示,攻击者通过GitHub泄露的AWS密钥横向移动至生产环境。

FAQs

Q1:云服务器与物理服务器的病毒防护有何差异?

云服务器需额外关注元数据服务安全(如IMDSv1漏洞)和容器镜像安全,利用云厂商提供的Security Center进行配置基线检查;物理服务器则更依赖硬件可信根和带外管理安全,两者都应避免过度依赖云厂商责任共担模型中的”厂商责任”部分,明确自身安全边界。

Q2:Linux服务器是否需要安装杀毒软件?

传统认知中Linux病毒较少,但近年来针对Linux的勒索软件(如DarkSide、HelloKitty)显著增长,建议关键Linux服务器部署具备行为检测能力的EDR产品,而非传统特征库杀毒软件;对于文件服务器等场景,ClamAV等开源方案可作为补充,但需配合定期扫描策略。

国内权威文献来源

《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019),全国信息安全标准化技术委员会

《信息安全技术 服务器安全技术要求和测评准则》(GB/T 39680-2020),国家市场监督管理总局、国家标准化管理委员会

《关键信息基础设施安全保护条例》,国务院,2021年9月1日施行

《网络安全标准实践指南—勒索软件防范指南》,全国信息安全标准化技术委员会,2022年

《信息安全技术 终端计算机系统安全技术规范》(GB/T 29240-2012),中国电子技术标准化研究院

《云计算服务安全评估办法》,国家互联网信息办公室、国家发展和改革委员会、工业和信息化部、财政部,2019年

《信息安全技术 网络安全态势感知技术规范》(GB/T 36643-2018),公安部第三研究所牵头起草

《信息安全技术 入侵检测系统技术要求和测试评价方法》(GB/T 20275-2013),国家信息安全工程技术研究中心

《信息安全技术 信息安全风险评估规范》(GB/T 20984-2022),中国信息安全测评中心

《信息安全技术 信息安全应急响应计划规范》(GB/T 24363-2009),国家计算机网络应急技术处理协调中心