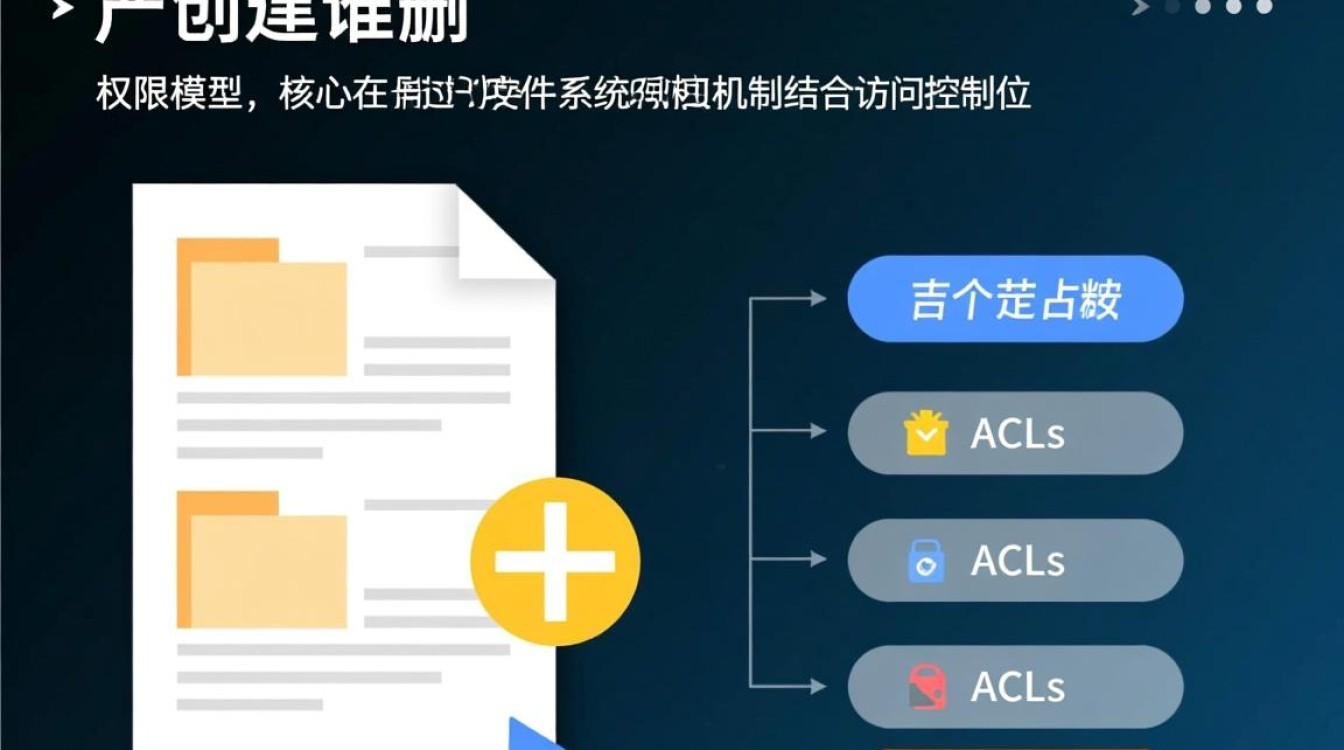

实现严格的“谁创建谁删”权限模型,核心在于利用操作系统的文件系统所有权机制结合访问控制列表(ACLs)或特殊权限位(如粘滞位),确保只有文件的所有者具备删除权限,而其他用户即使具备写入权限也无法移除文件,这一策略不仅能有效防止误删和数据泄露,还能满足企业合规性要求,构建可追溯的数据安全环境,以下将从Linux和Windows两大主流服务器环境出发,详细阐述具体的实施方案与进阶管理策略。

Linux服务器环境下的权限配置

在Linux服务器中,实现“谁创建谁删”主要依赖于用户组管理、基础权限chmod以及更高级的访问控制列表(ACL),最经典的场景是共享目录,即多人可读写,但只能删除自己的文件。

利用粘滞位保护共享目录

对于像/tmp或团队共享目录这样的场景,粘滞位是最基础且高效的解决方案,当目录设置了粘滞位后,用户只能删除该目录下属于自己的文件,无法删除其他用户的文件,即使该用户对目录拥有写权限。

- 设置命令:

chmod +t /shared_folder - 验证机制:执行

ls -ld /shared_folder,如果权限列表末尾出现t,表示设置成功,即使用户User A对目录有完全权限,也无法删除User B创建的文件。

使用ACL实现精细化控制

标准权限有时无法满足复杂需求,例如需要特定用户管理文件但不能删除他人文件,这时需要使用ACL(访问控制列表)来提供更灵活的权限管理。

- 配置思路:首先确保目录属于特定的管理组,然后设置默认ACL,使新创建的文件自动继承权限。

- 核心命令:

setfacl -m d:u:username:rw /shared_folder:设置默认ACL,确保用户创建的文件对自己可读写。setfacl -m m::rw /shared_folder:设置有效权限掩码,限制最大权限。

- 专业建议:在配置ACL时,务必结合

getfacl命令定期审计权限继承情况,防止权限蔓延导致的安全漏洞。

Windows服务器环境下的权限配置

Windows服务器通过NTFS文件系统提供极其详尽的权限控制,实现“谁创建谁删”的核心在于“所有者”身份的识别以及对“删除”子权限的精确剥离。

NTFS高级权限设置

Windows的权限管理界面中,简单的“完全控制”或“修改”并不足以实现这一目标,管理员必须进入高级安全设置进行精细化配置。

- 操作步骤:右键文件夹 -> 属性 -> 安全 -> 高级,禁用权限继承,转换为显式权限。

- 权限分配:

- 创建者所有者:这是关键的特殊身份,在权限条目中选择“创建者所有者”,赋予其“修改”或“完全控制”权限,并应用于“此文件夹、子文件夹及文件”,这意味着任何在该目录下创建文件的用户,自动成为该文件的所有者,从而拥有删除权。

- 普通用户组:对于需要协作的用户组,仅赋予“写入”和“读取”权限,并在“高级”设置中明确拒绝“删除”和“删除子文件夹及文件”权限。

所有权夺取与审计

在Windows环境中,管理员拥有默认的夺取所有权能力,为了防止管理员误删用户文件,建议在组策略(GPO)中限制管理员对特定数据文件夹的“删除”权限,仅保留“取得所有权”作为最后的应急手段,必须开启对象访问审计策略,记录所有的删除尝试和成功操作,确保在发生安全事件时可溯源。

企业级进阶管理策略与最佳实践

仅仅配置操作系统层面的权限是不够的,企业环境还需要结合身份认证与管理(IAM)体系,构建纵深防御。

基于角色的访问控制(RBAC)与强制访问控制(MAC)

对于极高安全要求的服务器(如金融或涉密系统),建议引入SELinux(Security-Enhanced Linux)或AppArmor,这些模块超越了传统的自主访问控制(DAC),可以定义严格的策略,规定某个进程只能删除特定标签的文件,即使该进程是以root身份运行,这种强制访问控制机制能有效防止被攻陷的高权限账户批量删除用户数据。

定期权限审计与自动化修复

权限漂移是常见的安全隐患,随着业务变更,文件夹权限可能会被随意修改,专业的运维团队应建立自动化脚本(如使用Ansible或Python),定期扫描关键目录的权限状态,对比基线策略,一旦发现“非所有者拥有删除权限”的异常配置,立即触发警报并自动修复。

逻辑隔离与回收站机制

在应用层面,建议开发或部署具备“回收站”功能的文件服务中间件,即使操作系统层面允许删除,应用层也应将文件移动到临时隔离区而非直接抹除,这种逻辑删除策略是防止数据丢失的最后一道防线,配合操作系统的“谁创建谁删”权限,能最大程度保障数据安全。

相关问答模块

Q1:如果文件创建者离职,如何处理其留下的文件权限问题?

A: 这是一个常见的运维痛点,当员工离职时,其UID(Linux)或SID(Windows)可能被回收或禁用,最佳实践是建立“离职账号接管流程”,在Linux中,管理员可以使用chown命令将旧用户的文件批量转移给接手人或归档组,在Windows中,由于“创建者所有者”是动态身份,一旦文件被创建,所有权就固定在特定SID上,管理员需要通过高级安全设置中的“所有者”选项卡,强制夺取所有权,然后重新分配权限,为了预防此类问题,建议在共享目录中设置一个通用的“管理组”作为备份所有者,确保始终有账号能管理这些孤儿文件。

Q2:在Linux中设置了粘滞位,为什么root用户仍然可以删除任何文件?

A: 这是Linux内核设计的预期行为,Root用户是超级管理员,拥有超越文件系统权限检查的特权,粘滞位和ACLs仅对普通用户生效,为了防止root用户的误操作,建议生产环境中尽量减少直接使用root账号登录进行日常操作,可以通过sudo配置命令别名,例如将rm命令替换为交互式的trash-cli工具,或者配置sudo规则禁止root直接执行rm -rf,强制要求先确认,利用auditd系统记录root的所有操作,是约束超级用户权力的必要手段。

服务器的权限管理是数据安全的基石,没有一劳永逸的配置,只有不断迭代的安全策略,您目前在管理服务器文件权限时,遇到的最大困扰是权限分配太细导致协作困难,还是权限太松导致数据风险?欢迎在评论区分享您的实际场景,我们可以共同探讨最适合的解决方案。