在网络安全研究和信息收集过程中,查看域名的所有子域名是一项基础且重要的工作,子域名的枚举可以帮助安全研究人员、运维人员或企业全面了解自身资产暴露面,及时发现潜在的安全风险,如未授权的服务、配置错误或漏洞等,本文将系统介绍查看域名所有子域名的常用方法、工具及注意事项,为相关实践提供参考。

子域名枚举的重要性

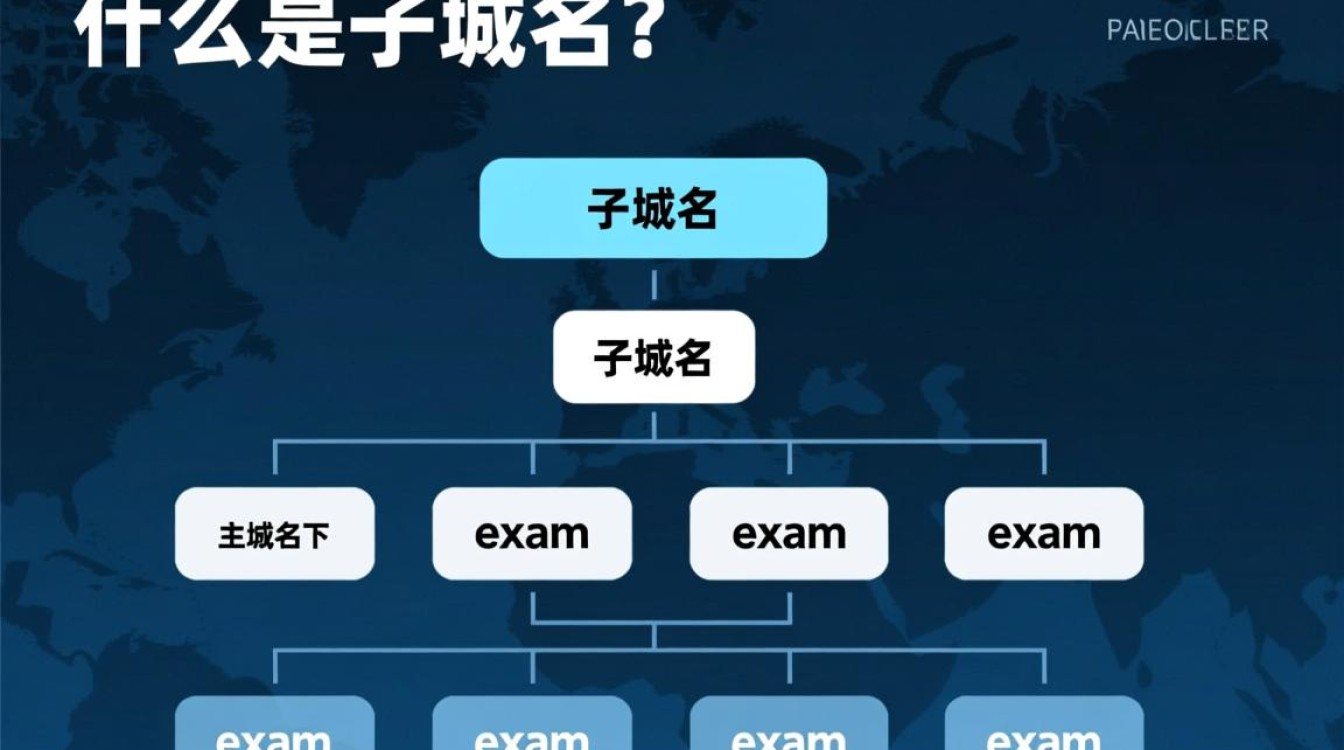

子域名作为主域名的延伸,往往承载着不同的业务功能,如测试环境、子站点、内部系统等,这些子域名可能因配置不当或缺乏维护而成为攻击者的突破口,通过全面掌握子域名资产,企业可以:

- 发现未授权资产:识别未经正式流程上线的测试环境或遗留系统,避免成为安全短板。

- 评估攻击面:了解所有对外开放的服务,针对性加强防护措施。

- 应急响应支持:在发生安全事件时,快速定位受影响的子域名范围,缩小排查范围。

子域名枚举的常用方法

主动枚举法

主动枚举是通过技术手段主动探测和发现子域名的方式,主要包括以下几种技术路径:

| 技术类型 | 原理 | 常用工具 |

|---|---|---|

| 字典爆破 | 使用预先构建的子域名字典,结合DNS查询(如A记录、CNAME记录)进行穷举 | Sublist3r、Amass、dnsenum |

| DNS区域传输 | 尝试从主DNS服务器获取完整的区域文件,历史上曾是高效手段,现因安全加固已少见 | dig、host、axfr |

| 搜索引擎利用 | 通过搜索引擎语法(如site:、inurl:)检索公开索引的子域名 | Google Hacking、Baidu advanced search |

| 证书透明度日志 | 分析SSL/TLS证书颁发机构公开的证书日志,提取域名信息 | crt.sh、Censys、Certificate Search |

| 第三方平台查询 | 利用公开的DNS数据库、子域名搜索引擎或威胁情报平台 | VirusTotal、SecurityTrails、ViewDNS |

被动枚举法

被动枚举不直接对目标域名发起探测,而是通过收集公开信息中的子域名线索,隐蔽性更强,常见途径包括:

- 社交媒体与代码托管平台:在GitHub、GitLab等平台搜索泄露的配置文件、代码片段中包含的子域名。

- 网络空间测绘引擎:利用Shodan、Fofa、Censys等引擎,通过协议、端口、服务特征关联子域名。

- 邮件泄露:通过收集公开的邮件泄露事件(如Have I Been Pwned),关联子域名信息。

工具实践与注意事项

推荐工具组合

在实际操作中,通常需要结合多种工具以提高覆盖率。

- Amass:集成了主动扫描与被动数据源(如证书透明度、DNS数据库),适合深度枚举。

- Subfinder:轻量级工具,支持多数据源并行查询,速度快且资源消耗低。

- OneForAll:基于Python开发,整合多种枚举方式,提供结果导出与去重功能。

枚举过程中的注意事项

- 法律与合规性:仅对拥有授权的域名进行枚举,避免未授权扫描引发法律风险。

- 资源消耗:主动枚举可能对目标DNS服务器造成压力,建议控制请求频率。

- 结果验证:通过DNS解析、HTTP请求等方式验证子域名是否真实可用,排除虚假记录。

- 动态更新:子域名资产可能动态变化,建议定期重复枚举以保持资产清单的时效性。

子域名管理与安全加固

枚举到子域名后,需建立统一的资产管理流程,并采取安全加固措施:

- 资产分类:根据业务重要性对子域名分级管理,重点关注核心业务系统。

- 访问控制:对测试、开发等非生产环境子域名实施严格的访问限制,避免公网暴露。

- 定期审计:结合自动化工具定期扫描子域名的开放端口、服务版本及漏洞。

- 监控告警:部署实时监控系统,对新增子域名或异常DNS活动进行告警。

子域名枚举是网络安全资产管理的核心环节,通过主动与被动结合的方法,可以全面掌握域名下的资产暴露情况,枚举仅是第一步,更重要的是建立持续的资产监控与安全防护机制,在实际操作中,需平衡效率与合规性,结合工具与人工分析,确保子域名资产的安全可控,随着企业业务的发展,子域名管理需常态化、制度化,才能有效应对日益复杂的网络安全威胁。