在网络安全和渗透测试领域,查询域名下的子域名是一项基础且关键的技术,子域名的存在往往意味着企业业务的扩展、不同功能模块的划分,但也可能成为攻击者突破网络防御的入口,通过系统化的子域名枚举,安全研究人员可以发现潜在的安全漏洞、未授权的服务暴露或配置错误,从而帮助企业提前修复风险,本文将详细介绍子域名查询的方法、工具、实践技巧及注意事项,为相关从业者提供全面的参考。

子域名查询的意义与应用场景

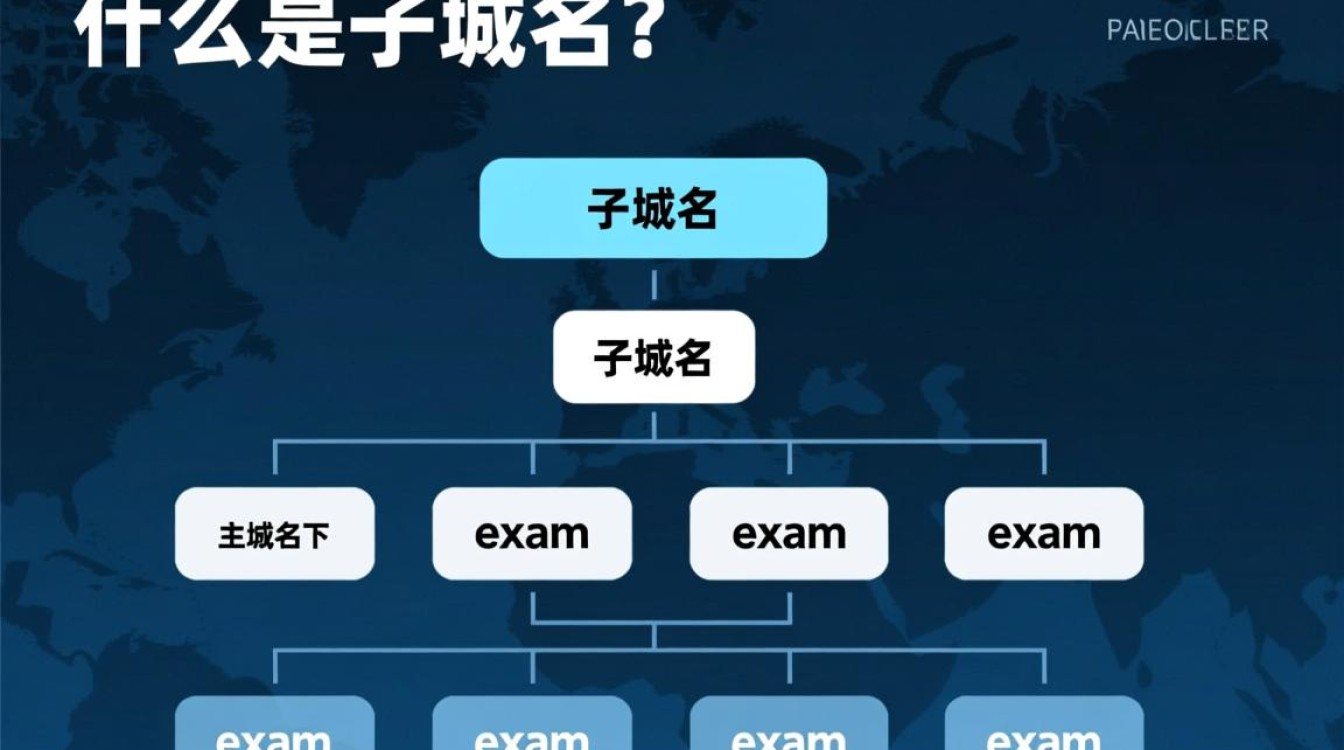

子域名是主域名下的分支,通常用于区分不同的服务或部门,例如blog.example.com、api.example.com等,查询子域名的核心意义在于资产发现,对于企业而言,全面掌握自身拥有的子域名资产,是进行安全防护的前提;对于攻击者而言,子域名枚举是信息收集阶段的重要环节,可能指向内部系统、测试环境或老旧服务,这些往往因疏于维护而成为安全短板,子域名查询还可用于业务调研、竞争分析等场景,例如通过分析竞争对手的子域名结构,了解其业务布局和技术架构。

子域名查询的主要方法

子域名查询的方法可分为主动式和被动式两大类,两者结合使用可提高枚举的全面性和准确性。

(一)主动式查询

主动式查询通过直接或间接的方式生成和测试可能的子域名,常见的包括以下几种:

- 字典爆破:使用预先准备好的子域名字典,结合DNS解析工具(如

dnsenum、sublist3r)批量查询,字典的质量直接影响查询效率,常用的字典包含常见子域名前缀(如www、mail、test)、数字组合、行业相关词汇等。 - DNS区域传输:尝试从DNS服务器获取完整的区域文件,若DNS服务器配置不当(如允许任意AXFR请求),攻击者可直接获取所有子域名信息,虽然现代DNS服务已普遍修复此漏洞,但仍需定期检查。

- 搜索引擎利用:通过Google、Bing等搜索引擎的高级语法(如

site:example.com、inurl:subdomain.example.com)挖掘子域名,搜索引擎爬虫会收录公开的子域名,利用此方法可发现部分主动式查询遗漏的结果。 - 端口扫描与证书透明度日志:通过扫描目标IP的80、443等端口,或查询证书透明度日志(如

crt.sh),可反推出对应的子域名,此方法适用于隐藏子域名或使用HTTPS服务的场景。

(二)被动式查询

被动式查询依赖第三方平台积累的信息,无需直接与目标DNS服务器交互,隐蔽性强且不易被检测:

- 公共DNS记录:利用公共DNS服务(如

Cloudflare DNS、Google DNS)的缓存数据,通过查询工具(如crt.sh、SecurityTrails)获取历史解析记录。 - 子域名挖掘库:借助在线平台(如

VirusTotal、AlienVault OTX)共享的威胁情报,获取与目标相关的子域名信息,这些平台汇聚了全球安全研究员的数据,覆盖范围广。 - 社交媒体与代码托管平台:在GitHub、GitLab等代码仓库中搜索域名信息,或通过Twitter、LinkedIn等社交平台的公开内容,可能发现泄露的子域名或API端点。

常用工具与平台对比

不同的工具和平台适用于不同的场景,以下是主流工具的特点及适用场景:

| 工具/平台 | 类型 | 特点 | 适用场景 |

|---|---|---|---|

Sublist3r |

主动式 | 集成多种搜索引擎和DNS服务,支持线程调整,轻量级 | 快速初步枚举 |

Amass |

主动+被动 | 支持多源数据采集(DNS、证书透明度、网络爬虫),结果全面 | 高级渗透测试与深度资产发现 |

OneForAll |

主动式 | 支持自定义字典和代理,可批量处理多个域名,结果输出格式丰富 | 企业级批量子域名扫描 |

crt.sh |

被动式 | 基于证书透明度日志,查询速度快,无需注册 | HTTPS子域名快速查询 |

SecurityTrails |

被动式 | 提供历史DNS数据解析,支持域名监控和威胁情报集成 | 长期资产追踪与历史数据分析 |

dnsenum |

主动式 | 支持DNS区域传输、字典爆破、反向查询,功能全面 | 传统DNS安全检测与枚举 |

查询实践中的注意事项

- 法律与合规性:子域名查询需遵守相关法律法规,仅限授权范围内的测试行为,未经授权的枚举可能被视为网络攻击,引发法律风险。

- 查询频率控制:避免对同一目标发起高频查询,以免触发DNS服务器的防护机制(如速率限制、IP封禁),影响后续测试。

- 结果验证与去重:由于DNS解析可能存在缓存或配置错误,需对查询结果进行二次验证(如

nslookup、dig工具),并剔除无效重复项。 - 结合业务场景:子域名查询需结合目标企业的业务特点,例如金融机构需重点关注

online、bank等业务相关子域名,而互联网企业则需关注dev、staging等测试环境。

子域名查询是网络安全工作中不可或缺的一环,它既是防御者的“望远镜”,帮助梳理资产边界;也是攻击者的“敲门砖”,寻找突破口,通过主动式与被动式方法的结合,选择合适的工具并遵循合规原则,可高效、准确地获取子域名信息,技术手段仅是第一步,更重要的是建立常态化的资产监控机制,定期更新子域名清单,并结合漏洞扫描和渗透测试,形成完整的安全防护闭环,唯有如此,才能在复杂的网络环境中有效降低子域名带来的安全风险。