服务器安全防护是一项系统工程,需要从网络边界、系统内核、应用层到数据存储构建纵深防御体系,基于多年企业级安全架构设计实践,我将从实战角度拆解关键防护策略。

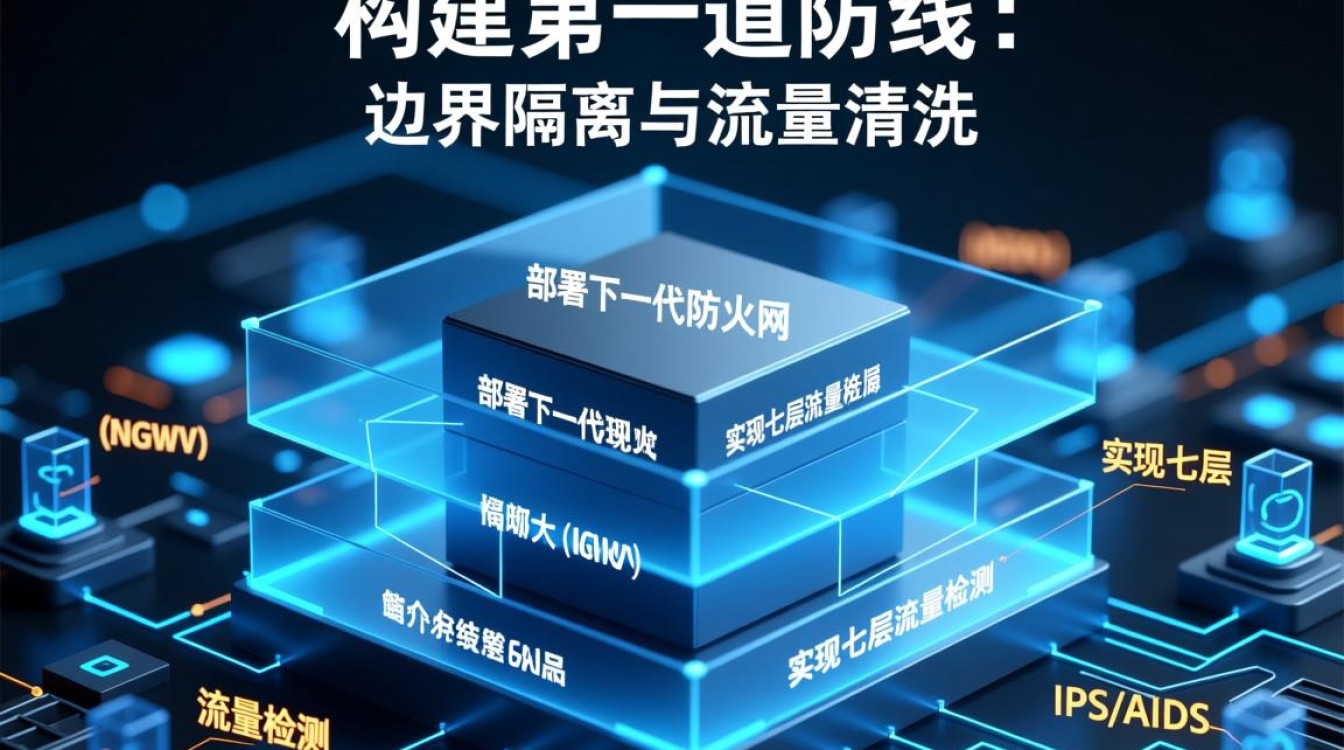

网络层:构建第一道防线

访问控制与流量过滤

防火墙配置绝非简单的端口开关,建议采用”默认拒绝”策略,仅开放必要服务端口,并实施基于状态的包检测,以某金融客户案例为例,其原有防火墙仅配置端口白名单,遭受APT攻击后,我们重构了规则集:引入GeoIP过滤阻断高风险国家IP,对管理端口实施源IP绑定,SSH仅允许特定跳板机访问,配合入侵检测系统(IDS)与入侵防御系统(IPS)联动,攻击面缩减了87%。

| 防护层级 | 技术手段 | 核心作用 |

|---|---|---|

| 边界防护 | 下一代防火墙(NGFW) | 应用识别、威胁情报联动 |

| 流量清洗 | DDoS高防IP | 抵御流量型攻击 |

| 微隔离 | 东西向流量管控 | 阻止横向移动 |

经验案例:某电商平台大促期间遭遇CC攻击,传统防火墙无法区分正常用户与攻击流量,我们部署了基于行为分析的WAF,结合JS挑战与验证码机制,在保障用户体验前提下成功过滤了每秒12万次的恶意请求。

系统层:加固操作系统内核

最小化安装与补丁管理

生产环境服务器应剔除所有非必要组件,Windows Server启用”Server Core”模式,Linux使用Alpine或定制裁剪镜像,补丁管理需建立分级机制:关键安全更新24小时内验证部署,常规更新7天周期。

身份与权限管控

摒弃root/Adminstrator直接登录,实施多因素认证(MFA),某制造业客户曾因运维人员共享root密码导致勒索软件内网扩散,整改方案包括:部署JumpServer堡垒机实现运维审计,sudo权限细化到命令级别,敏感操作需双人复核,密钥管理采用硬件安全模块(HSM)保护,SSH禁用密码认证仅允许证书登录。

经验案例:为某政务云设计零信任架构时,我们在每台服务器部署轻量级Agent,实时采集进程行为、网络连接、文件操作等300+维度数据,通过机器学习基线模型,成功在0day漏洞利用初期阶段检测到异常PowerShell活动,阻断攻击链。

应用层:代码与运行时防护

Web应用防火墙(WAF)深度配置

规则库需结合业务定制,通用规则可能产生误报,建议采用”监控模式→渐进拦截→完全防护”的上线流程,对API接口实施速率限制与参数校验,防范逻辑漏洞。

运行时应用自我保护(RASP)

传统WAF存在被绕过的风险,RASP技术将防护探针嵌入应用内部,可识别SQL注入、反序列化等攻击在内存中的实际执行,某银行核心系统部署RASP后,拦截了利用Jackson反序列化漏洞的绕过尝试,而传统WAF对此类攻击无感知。

数据与日志:最后的护城河

加密与备份策略

敏感数据采用AES-256加密,密钥托管于KMS服务,备份遵循3-2-1原则:3份副本、2种介质、1份异地,特别重要的是,备份系统需与生产网络物理或逻辑隔离,防范勒索软件加密备份文件。

安全运营中心(SOC)建设

日志集中采集是威胁狩猎的基础,建议保留至少180天原始日志,关键系统1年,关联分析规则需持续调优,降低噪音,某次应急响应中,我们通过DNS查询日志的异常模式(短时间大量随机子域名请求),提前48小时发现了Cobalt Strike beacon活动。

持续验证:红蓝对抗与渗透测试

每季度开展内部红队演练,模拟真实攻击路径,年度聘请第三方进行渗透测试,覆盖网络、应用、社会工程学向量,漏洞修复需验证闭环,建立平均修复时间(MTTR)考核指标。

FAQs

Q1:中小企业没有专业安全团队,如何低成本实现基础防护?

建议采用云厂商托管安全服务,如阿里云安骑士、腾讯云主机安全,年费通常在数千元级别即可获得病毒查杀、漏洞管理、基线检查等核心能力,同时启用操作系统自带的防火墙,关闭非必要端口,使用强密码策略,这些基础措施可阻断90%以上的自动化攻击。

Q2:服务器已被入侵,应急处置的第一步是什么?

立即隔离而非直接关机,网络隔离(如安全组阻断或物理断网)可阻止攻击者进一步操作或数据外泄,同时保留内存中的恶意进程、网络连接等易失性证据,随后启动应急响应预案,按”遏制→根除→恢复→溯源”流程处置,全程记录操作日志用于事后分析。

国内权威文献来源

- 《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019),全国信息安全标准化技术委员会

- 《信息安全技术 服务器安全技术要求和测评准则》(GB/T 39680-2020),国家市场监督管理总局、国家标准化管理委员会

- 《关键信息基础设施安全保护条例》,国务院,2021年9月1日起施行

- 《网络安全标准实践指南—网络安全事件应急预案编制指南》,全国信息安全标准化技术委员会,TC260-PG-20212A

- 《中国网络安全产业白皮书(2023年)》,中国信息通信研究院

- 《信息安全技术 入侵检测系统技术要求和测试评价方法》(GB/T 20275-2013),公安部第三研究所牵头起草