设置服务器登录的核心在于构建一个“最小权限原则”与“强认证机制”相结合的安全访问体系,这不仅仅是开启SSH或RDP服务,更涉及禁用弱口令、配置公私钥认证、修改默认端口以及部署防火墙策略,从而在保障管理便捷性的同时,最大程度抵御暴力破解和未授权访问,对于Linux服务器,推荐优先使用SSH密钥对并禁用密码登录;对于Windows服务器,则应启用网络级别身份验证(NLA)并限制远程用户组。

Linux服务器SSH协议的深度配置

SSH(Secure Shell)是Linux服务器管理的基石,默认配置往往存在安全隐患,专业的设置应当从修改配置文件/etc/ssh/sshd_config入手,进行系统性的加固。

修改默认监听端口

黑客的扫描脚本通常针对22端口进行暴力破解,将SSH端口修改为一个高位端口(如22222或54321)可以有效规避大部分自动化脚本攻击,在sshd_config中找到#Port 22,去掉注释并修改为新的端口号,修改后,需要在防火墙(如iptables或ufw)中放行该新端口,并重启sshd服务。

禁用Root用户直接登录

这是服务器安全的第一道防线,允许Root用户直接登录意味着一旦密码被破解,攻击者将获得系统的完全控制权,最佳实践是创建一个普通用户,赋予sudo权限,然后禁止Root登录,在配置文件中设置PermitRootLogin no,管理员需要先以普通用户登录,再通过sudo -i或su -切换至Root环境,这种操作行为会被日志记录,便于审计。

限制登录验证方式

为了彻底杜绝暴力破解,应限制密码认证,强制使用更安全的密钥认证,设置PasswordAuthentication no和PubkeyAuthentication yes,这样,即使攻击者知道用户名,没有对应的私钥文件也无法登录。

基于SSH密钥对的强身份认证

密码认证属于“共享秘密”机制,存在被猜解或截获的风险;而SSH密钥认证属于“非对称加密”体系,安全性极高。

密钥对的生成与分发

在本地客户端(使用SecureCRT、Xshell或OpenSSH命令行)生成密钥对,通常推荐使用RSA 4096位或ED25519算法,生成过程中会要求设置 passphrase(密钥口令),这为私钥加了一层双重保险,将生成的公钥内容追加到服务器目标用户的~/.ssh/authorized_keys文件中,并确保该文件权限设置为600,目录权限设置为700,这是SSH服务严格要求的,否则会拒绝连接。

客户端私钥的管理

私钥必须严格保密,切勿存储在公共网络空间或版本控制系统中,建议将私钥导入到密码管理器(如KeePass)或使用硬件安全密钥(如YubiKey)进行保管,通过配置SSH Agent,可以在一定时间内免输入口令,平衡了安全与效率。

Windows服务器远程桌面的安全策略

对于Windows Server,远程桌面协议(RDP)是主要的管理入口,其安全性同样不容忽视。

启用网络级别身份验证(NLA)

NLA要求用户在建立完整的远程桌面会话之前就完成身份验证,这可以降低服务器资源耗尽的风险,因为未授权的连接在登录屏幕前就会被阻断,在“系统属性”->“远程”设置中勾选“只允许运行使用网络级别身份验证的远程桌面的计算机连接”。

设置账户锁定策略

默认情况下,Windows用户可以无限次尝试输入密码,通过“本地安全策略”(secpol.msc),配置“账户锁定策略”,账户锁定阈值”设为5次,“锁定时间”设为30分钟,这能有效防止针对RDP的暴力破解。

限制远程桌面用户组

默认情况下,Administrators组拥有远程权限,为了遵循最小权限原则,建议创建一个专门的“RemoteAdmins”组,将需要远程管理的用户加入该组,并在“本地用户和组”中设置远程桌面用户仅允许该组成员登录,移除其他不必要的用户权限。

网络层面的访问控制与主动防御

除了操作系统层面的配置,网络层面的防御是服务器登录安全的最后一公里。

防火墙白名单机制

使用云厂商的安全组或服务器内部的防火墙软件(如UFW、Firewalld),仅允许受信任的IP地址访问服务器的SSH或RDP端口,如果是动态IP环境,可以结合VPN服务,先拨入VPN再进行服务器管理,将管理端口完全隐藏在公网之外。

部署入侵防御工具

对于必须暴露在公网的登录端口,建议安装Fail2ban或DenyHosts等工具,这些工具能实时分析系统日志(如/var/log/auth.log),一旦检测到某个IP在短时间内多次登录失败,会自动调用iptables将其封禁,封禁时间可配置,这种主动防御机制能极大提升攻击者的时间成本。

相关问答

问:如果配置了SSH密钥登录后无法连接,最常见的排查思路是什么?

答: 首先检查服务器端/etc/ssh/sshd_config文件中的PubkeyAuthentication是否设置为yes;检查~/.ssh/authorized_keys文件的权限是否必须为600,其所在目录权限必须为700,权限过宽会导致SSH服务出于安全考虑拒绝读取公钥;查看服务器端的/var/log/auth.log日志,通常会明确记录认证失败的具体原因,如“Authentication refused: bad ownership or modes”。

问:为了方便记忆,我将服务器登录端口改成了12345,这样安全吗?

答: 不安全,修改端口虽然可以规避自动化脚本的随机扫描,但无法防御针对性的全端口扫描,12345属于常用端口,很容易被扫描器发现,真正的安全应建立在“强认证(密钥)+ 访问控制(防火墙/IP白名单)”的基础上,修改端口仅作为一种辅助的隐蔽手段。

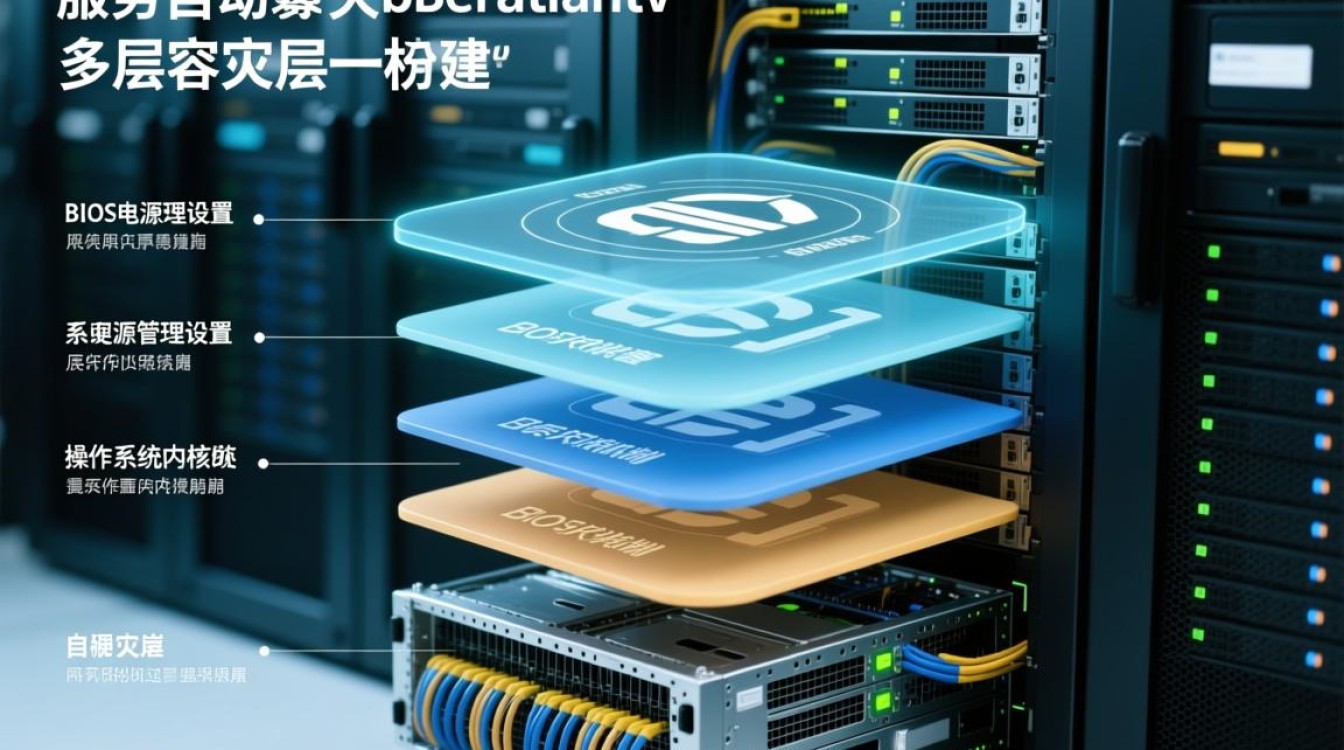

通过上述分层级的设置,您可以构建一个符合企业级安全标准的服务器登录环境,如果您在具体配置过程中遇到权限问题或连接失败,欢迎在评论区留言,我们将为您提供进一步的故障排查建议。