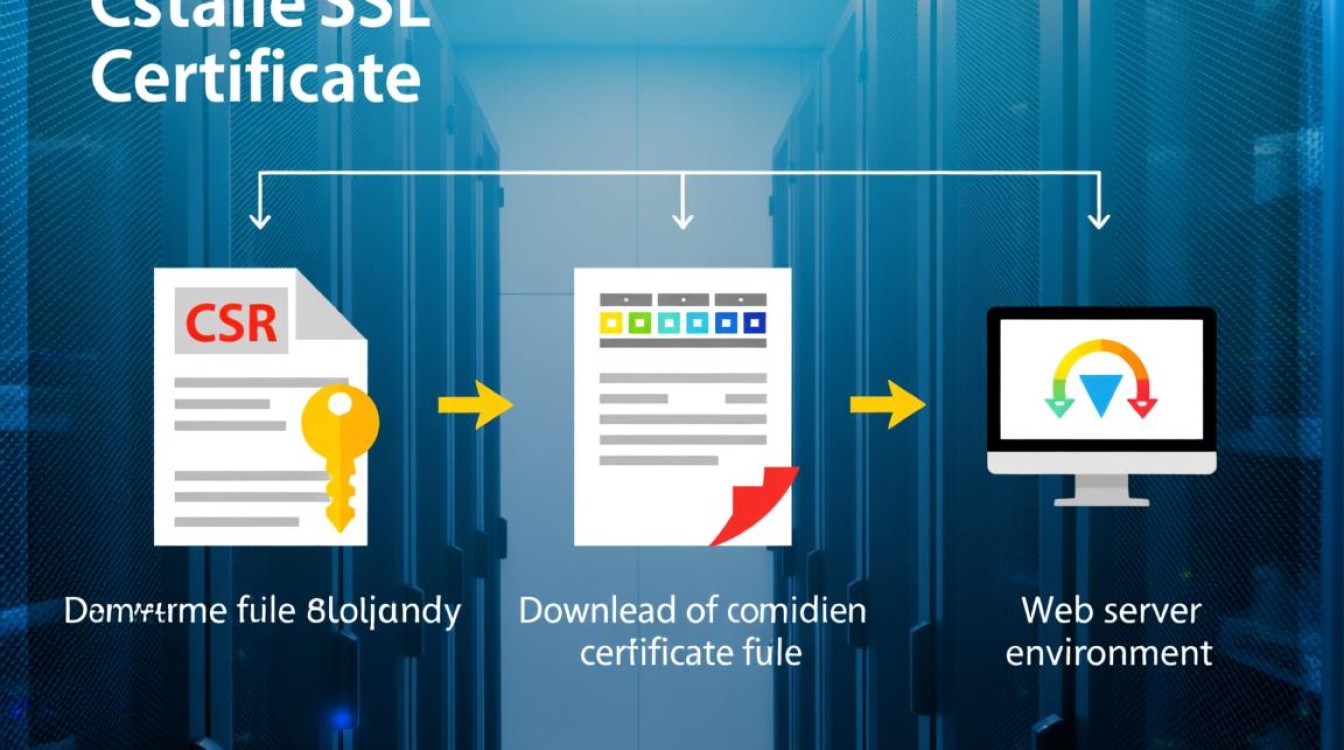

服务器安装SSL证书的核心流程主要包含三个关键步骤:生成CSR文件与私钥、下载并配置证书文件、以及Web服务器环境的部署与验证,这一过程不仅涉及文件的操作,更需要根据不同的Web服务器软件(如Nginx、Apache、IIS等)进行特定的参数配置,确保证书链完整且加密协议安全,完成安装后,必须通过强制HTTPS跳转和全站加密检测来保障数据传输的绝对安全。

准备工作:CSR生成与私钥安全

在正式安装证书之前,首要任务是获取证书签名请求(CSR)和私钥。私钥是服务器的核心机密,必须妥善保管,一旦丢失将无法找回,且会导致证书失效,通常有两种方式生成CSR:一是在服务器本地使用OpenSSL命令生成,这种方式能保留私钥的绝对控制权;二是在证书服务商(CA)的控制台生成,这种方式操作简便但需注意私钥的安全下载,生成CSR时,必须准确填写域名信息,特别是通配符证书要明确包含*.domain.com的格式,为了兼容性,建议使用SHA-256以上的签名算法,避免使用已淘汰的SHA-1。

Nginx服务器证书部署与配置

Nginx是目前Linux环境下最流行的Web服务器之一,其配置相对简洁,将下载的证书文件(通常为.pem或.crt后缀)和私钥文件(.key后缀)上传至服务器的指定目录,建议创建一个独立的ssl文件夹进行统一管理。

编辑Nginx配置文件(通常位于/etc/nginx/nginx.conf或conf.d目录下),在server块中,必须配置监听443端口并开启ssl,核心配置参数如下:

listen 443 ssl;

server_name www.yourdomain.com;

ssl_certificate /path/to/your_domain_name.pem;

ssl_certificate_key /path/to/your_private.key;

为了提升安全性,强烈建议配置SSL会话缓存和加密套件,设置ssl_protocols TLSv1.2 TLSv1.3;以禁用不安全的旧版协议,并配置ssl_ciphers为高强度加密套件,配置完成后,使用nginx -t命令测试配置文件语法是否正确,确认无误后执行systemctl restart nginx重启服务使配置生效。

Apache服务器证书部署与配置

Apache服务器的证书配置涉及加载SSL模块并修改虚拟主机配置,确保Apache已安装mod_ssl模块,并在配置文件中加载该模块,将证书文件、中级CA证书(如果CA提供)和私钥文件上传至服务器。

Apache的配置通常在httpd.conf或ssl.conf文件中,或者在conf.d/vhosts.conf中进行虚拟主机设置,关键配置指令如下:

<VirtualHost *:443>

ServerName www.yourdomain.com

SSLEngine on

SSLCertificateFile /path/to/your_domain_name.crt

SSLCertificateKeyFile /path/to/your_private.key

SSLCertificateChainFile /path/to/DigiCertCA.crt (中间证书)

特别注意中间证书的配置,这是Apache部署中最容易出错的地方,如果缺少中间证书,部分浏览器(特别是Android设备)可能会报“证书不信任”错误,配置完成后,使用apachectl configtest检查语法,随后重启Apache服务。

Windows IIS服务器证书导入与绑定

对于Windows Server环境下的IIS服务器,证书安装流程与Linux系统有显著差异,需要将下载的证书文件(通常是.pfx格式,包含私钥)导入到服务器的“个人”证书存储区中,打开MMC控制台,添加“证书”管理单元,选择“计算机账户”,在“个人”文件夹中右键点击“所有任务”->“导入”,按照向导输入.pfx文件的导入密码。

导入成功后,打开IIS管理器,选择目标站点,在右侧的“操作”面板中点击“绑定”。在网站绑定窗口中,类型选择“https”,端口选择“443”,SSL证书下拉框中选择刚刚导入的证书,如果服务器上托管多个站点,需要确保使用不同的IP地址或者配置服务器名称指示(SNI)来区分不同的HTTPS站点,绑定完成后,点击确定,IIS通常会立即生效,无需重启服务,但建议重启网站以确保持久化配置。

验证安装与强制HTTPS跳转

证书配置完成后,验证环节至关重要,使用浏览器访问https://域名,查看地址栏是否出现锁形图标,点击查看证书详情,确保证书链完整且未过期,使用专业的SSL检测工具(如Qualys SSL Labs)进行深度扫描,检查是否存在弱加密算法、协议漏洞或中间证书缺失问题。

为了确保全站安全,必须配置HTTP自动跳转至HTTPS,在Nginx中,可以增加一个监听80端口的server块,使用return 301 https://$host$request_uri;指令,在IIS中,可以安装“URL Rewrite”模块,创建入站规则将HTTP请求重定向至HTTPS,这一步能防止用户通过不安全的HTTP协议访问网站,规避中间人攻击风险。

相关问答

Q1:服务器安装SSL证书后,网站打开速度变慢了怎么办?

A1:SSL握手过程确实会增加少量的延迟,但通常可以忽略不计,如果感觉明显变慢,首先检查服务器性能是否充足。优化方案包括: 开启HTTP/2协议(Nginx中配置http2 on),这能显著提升多资源加载效率;启用OCSP Stapling,减少证书状态验证的查询时间;调整SSL会话缓存时间,减少重复握手,确保证书链完整,避免浏览器在验证时进行额外的网络请求。

Q2:为什么在本地测试SSL证书时浏览器显示不安全或红色警告?

A2:这种情况通常是因为使用了自签名证书或测试用的免费证书,这些证书未被受信任的根证书颁发机构(CA)签入浏览器的信任库,如果是正式环境,请务必购买或申请受信任的商业CA(如DigiCert、Sectigo、Let’s Encrypt)签发的证书,如果是开发测试环境,可以选择手动信任该自签名证书,或者忽略浏览器警告继续访问,但这仅限于测试,绝不能用于生产环境。

希望这份详细的SSL证书安装指南能帮助您顺利完成服务器配置,如果您在安装过程中遇到端口冲突、权限报错或证书链验证失败等问题,欢迎在评论区留言,分享您的服务器环境(操作系统及Web服务器版本),我们将为您提供针对性的故障排查建议。