服务器端口设置是网络服务部署中的核心操作,涉及操作系统内核参数调整、防火墙规则配置以及应用程序绑定策略等多个技术层面,不同场景下的端口配置方法差异显著,需要管理员根据实际业务需求、安全合规要求及网络拓扑结构进行综合决策。

Linux系统端口配置详解

Linux服务器作为互联网基础设施的主流选择,其端口管理机制基于TCP/IP协议栈实现,系统通过/proc/sys/net/ipv4/ip_local_port_range文件定义临时端口范围,默认值通常为32768至60999,对于需要对外提供服务的场景,管理员需关注1024以下的特权端口与1024以上的注册端口分类。

以CentOS/RHEL系列为例,使用firewalld进行端口开放的标准流程包含三个关键步骤:首先通过firewall-cmd --permanent --add-port=8080/tcp建立持久化规则,随后执行firewall-cmd --reload使配置生效,最后使用firewall-cmd --list-ports验证状态,Ubuntu/Debian系统则沿用传统的iptables或新兴的ufw工具,ufw的配置更为简洁,单条命令ufw allow 3306/tcp即可完成MySQL服务端口放行。

经验案例:某金融科技公司在部署微服务架构时,遭遇端口冲突导致的随机服务中断,排查发现开发团队直接使用8080-8090连续端口段,与Kubernetes NodePort默认范围重叠,解决方案采用IANA建议的动态端口分配策略,将业务端口规划在30000-32767区间,并建立端口注册台账,彻底消除了冲突隐患。

| 配置场景 | 推荐工具 | 关键命令 | 验证方法 |

|---|---|---|---|

| 临时测试 | netcat | nc -l 8080 |

ss -tlnp |

| 生产防火墙 | firewalld/iptables | firewall-cmd --add-service=http |

nmap -p 80 localhost |

| 内核参数调优 | sysctl | sysctl -w net.core.somaxconn=65535 |

sysctl -a \| grep somaxconn |

| 服务绑定限制 | systemd | systemctl edit nginx |

systemctl cat nginx |

Windows Server端口管理实践

Windows系统的端口配置依托WFP(Windows Filtering Platform)框架,通过高级安全Windows Defender防火墙实现管控,与Linux的命令行导向不同,Windows提供图形化与PowerShell双轨操作模式,对于IIS、SQL Server等微软系服务,端口配置常与功能角色安装集成,如启用Web服务器角色时自动开放80/443端口。

PowerShell的New-NetFirewallRule cmdlet支持精细规则定义,以下示例展示如何为自定义应用创建受限端口规则:

New-NetFirewallRule -DisplayName "CustomApp" -Direction Inbound -LocalPort 5000-5010 -Protocol TCP -Action Allow -RemoteAddress 192.168.1.0/24

该命令同时演示了端口范围指定与源地址限制,体现企业环境的最小权限原则。

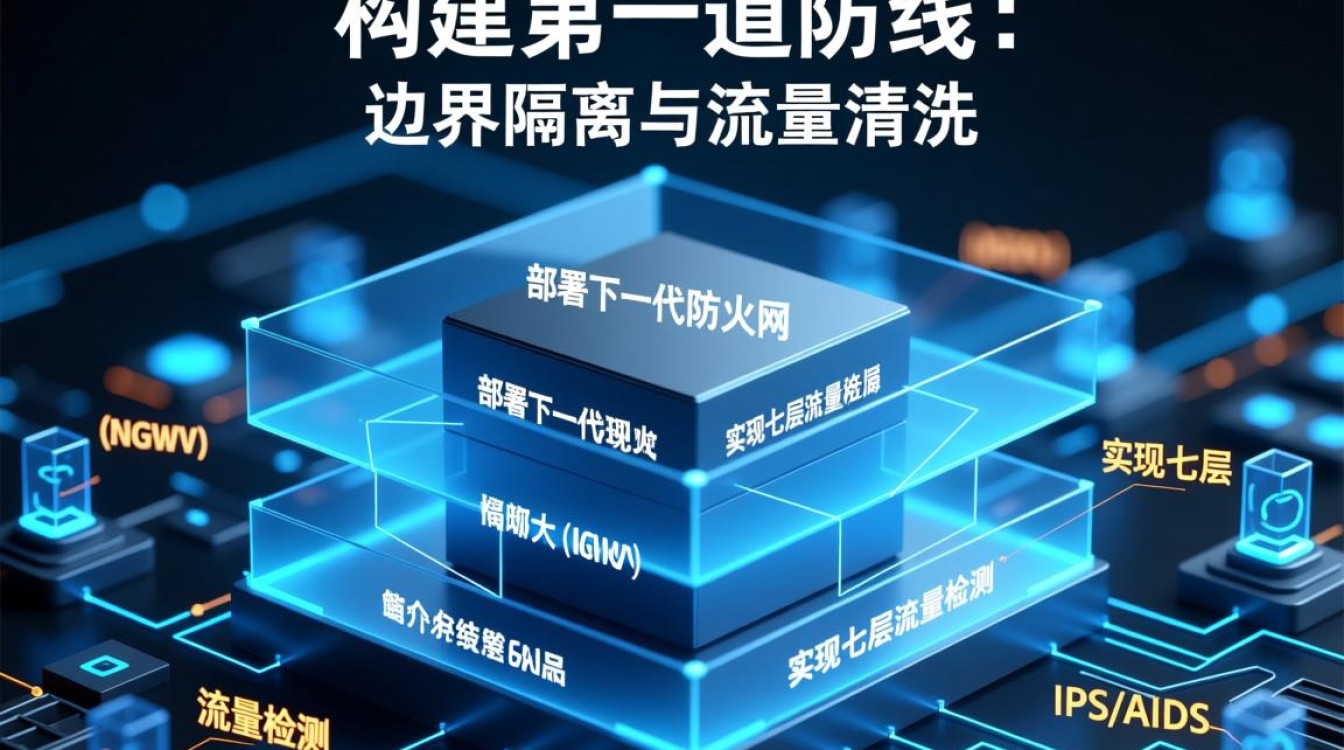

云服务器安全组与网络ACL

公有云环境下的端口配置呈现分层特征,以阿里云、腾讯云、华为云为代表的国内厂商,均在虚拟化层实现安全组(Security Group)与网络ACL(Access Control List)双重防护,安全组作为有状态的虚拟防火墙,默认拒绝所有入站流量,需显式放行业务端口;网络ACL则无状态特性,适用于子网级别的流量管控。

关键差异在于:安全组绑定实例级别,规则变更即时生效;网络ACL关联子网,存在传播延迟,生产环境建议采用”安全组开放基础端口,网络ACL实施精细过滤”的纵深防御架构,某电商平台在双11扩容期间,通过安全组批量模板功能,实现3000+实例的端口策略分钟级同步,保障了活动期间的弹性伸缩效率。

应用程序层端口绑定策略

服务进程对端口的绑定行为直接影响系统可用性,Java应用通过server.port参数指定监听端口,Spring Boot框架支持随机端口分配以适配容器化部署,Nginx作为反向代理时,需关注listen指令的地址限定语法——listen 127.0.0.1:8080与listen 8080在安全边界上存在本质区别,前者仅接受本地回环连接。

数据库类服务的端口安全尤为关键,MySQL的port配置项修改后,必须同步更新bind-address参数以控制监听范围,Redis默认无认证机制,若将6379端口暴露至公网,将构成严重安全隐患,2023年某数据泄露事件中,攻击者正是利用扫描发现的公网Redis实例,通过CONFIG SET命令写入SSH公钥完成服务器接管。

端口冲突诊断与解决

当系统提示”Address already in use”错误时,需定位占用进程,Linux平台lsof -i :8080或fuser 8080/tcp可快速识别进程ID,结合ps -ef获取完整命令行信息,Windows则使用netstat -ano | findstr :8080配合任务管理器或Get-Process进行溯源。

对于TIME_WAIT状态连接导致的端口耗尽问题,内核参数net.ipv4.tcp_tw_reuse与net.ipv4.tcp_tw_recycle的调整需谨慎,Linux 4.12内核后已废弃tcp_tw_recycle,推荐方案是扩大ip_local_port_range范围或启用连接池复用机制。

FAQs

Q1:修改SSH默认22端口是否能提升安全性?

A:端口变更属于”隐匿安全”(Security through Obscurity)策略,可降低自动化扫描攻击概率,但无法替代密钥认证、fail2ban等实质防护措施,建议结合非标准端口与公钥认证构建多层防护。

Q2:如何验证端口配置是否真正生效?

A:本地验证使用telnet localhost 端口或curl -v测试应用层响应;网络层验证需从外部主机执行nmap -Pn -p 端口 服务器IP,同时检查云安全组、物理防火墙及主机iptables的三层规则一致性。

国内权威文献来源

- 中国电子技术标准化研究院.《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019)

- 工业和信息化部.《互联网数据中心(IDC)工程设计规范》(YD/T 5003-2014)

- 清华大学出版社.《Linux服务器配置与管理》(第3版),作者:张栋、刘晓辉

- 人民邮电出版社.《Windows Server 2019网络管理与架站实务》,作者:戴有炜

- 阿里云官方技术白皮书.《云服务器ECS安全最佳实践》(2023年版)

- 华为技术有限公司.《华为云安全组技术白皮书》

- 中国信息通信研究院.《云计算服务安全指南》(YD/T 3148-2016)