服务器端口号的设置是网络服务部署中的核心环节,直接影响服务的可访问性、安全性与系统稳定性,端口号作为传输层协议(TCP/UDP)的逻辑标识,范围从0到65535,其中0-1023为知名端口,1024-49151为注册端口,49152-65535为动态/私有端口,合理的端口规划需要兼顾协议规范、安全策略与运维效率三重维度。

在Linux系统中,端口配置涉及内核参数、服务守护进程与防火墙规则的协同调整,以Nginx为例,其主配置文件通常位于/etc/nginx/nginx.conf或/etc/nginx/conf.d/目录下,通过listen指令指定监听端口,一个典型的多端口配置场景如下:主站点使用80/443端口处理HTTP/HTTPS流量,管理后台独立绑定8443端口,API服务部署于8080端口,这种隔离架构的优势在于可通过防火墙精细化控制访问来源,例如仅允许内网IP访问8443管理端口。

修改配置文件后需执行语法检测与平滑重载:nginx -t验证配置合法性,nginx -s reload实现零停机更新,值得注意的是,1024以下端口需要root权限启动,生产环境中建议配置capabilities或使用setcap赋予特定二进制文件绑定低端口的权限,避免服务以root身份长期运行。

Windows Server环境的端口管理依托于网络组件与服务配置界面,IIS管理器中,站点绑定设置可直接指定IP地址与端口组合,支持同一IP多端口托管不同站点,对于自定义应用程序,可通过netsh命令行工具进行高级配置:netsh http add urlacl url=http://+:8080/ user=DOMAIN\user为特定用户授予端口监听权限,netsh advfirewall firewall add rule命令则用于定义入站规则,Windows系统的动态端口范围可通过netsh int ipv4 set dynamicport tcp start=49152 num=16383调整,这在高并发短连接场景下尤为重要。

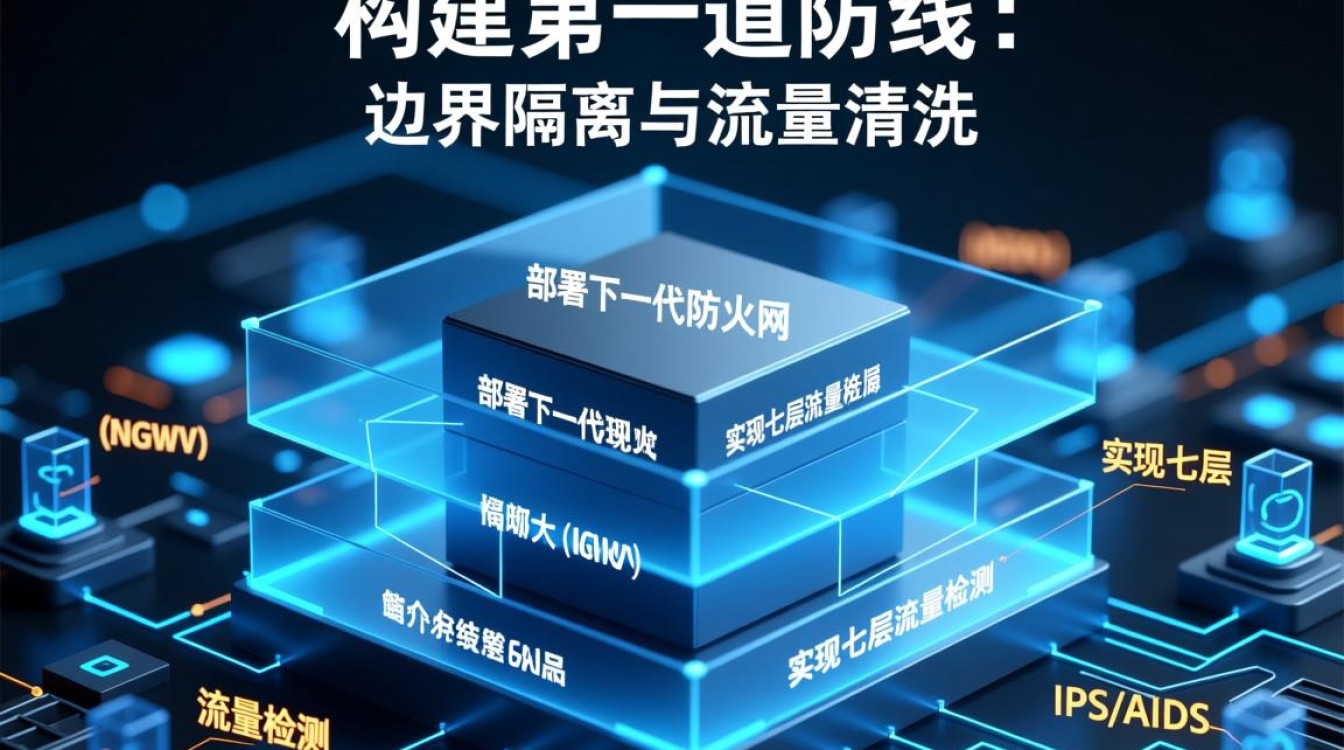

防火墙策略是端口设置的配套关键,iptables/nftables在Linux体系中提供包过滤能力,建议采用”默认拒绝,显式允许”的白名单模式,例如仅开放业务必需端口,管理端口限制源IP范围,并启用连接速率限制防御暴力破解,云服务器还需同步配置安全组规则,形成主机层与网络层的双重防护。

| 操作系统 | 核心配置文件路径 | 常用验证命令 | 权限要求 |

|---|---|---|---|

| CentOS/RHEL | /etc/nginx/nginx.conf, /etc/httpd/conf/httpd.conf | ss -tlnp, systemctl status | 1024以下需root |

| Ubuntu/Debian | /etc/nginx/sites-available/, /etc/apache2/ports.conf | netstat -tlnp, ufw status | 同上 |

| Windows Server | %SystemRoot%\System32\inetsrv\config\applicationHost.config | netsh advfirewall show currentprofile, Get-NetTCPConnection | 管理员权限 |

经验案例:金融级系统的端口分层架构

在某证券核心交易系统的重构项目中,我们设计了五层端口隔离模型,接入层使用80/443面向客户,网关层8080处理协议转换,应用服务层以10000-10100区间按业务模块分配(10001订单、10002行情、10003风控),数据访问层3306(MySQL)、6379(Redis)仅对应用服务器开放,管理运维层2222(SSH替代22)、8443(监控)、9200(日志)通过专线VPN访问,该架构配合iptables的recent模块实现端口扫描自动封禁,运行三年未发生端口层面的安全事件,关键教训是:必须建立端口分配登记制度,使用Confluence或内部CMDB维护”IP:端口-服务-负责人”的映射关系,避免端口冲突与僵尸服务。

容器化与云原生环境对端口管理提出了新范式,Docker通过-p或–publish参数实现端口映射,格式为[宿主机IP:]宿主机端口:容器端口,省略宿主机IP时默认绑定0.0.0.0,Kubernetes则引入Service资源抽象,ClusterIP模式提供集群内部通信,NodePort模式在30000-32767范围暴露服务,LoadBalancer模式对接云厂商SLB,这些技术隐藏了部分端口细节,但运维人员仍需理解kube-proxy的iptables/IPVS转发机制,以及HostNetwork模式下容器与宿主机共享网络命名空间的风险。

端口冲突排查是常见运维场景,Linux下lsof -i :端口号或ss -tlnp | grep 端口号可定位占用进程,Windows使用netstat -ano | findstr :端口号配合任务管理器,若发现系统进程占用预期端口,需核查是否为已知服务(如Windows的World Wide Web Publishing Service占用80端口)或恶意程序,对于TIME_WAIT状态连接堆积导致的端口耗尽,可通过调整net.ipv4.tcp_tw_reuse、net.ipv4.tcp_fin_timeout等内核参数优化。

相关问答FAQs

Q1:修改服务器端口后客户端无法连接,如何系统排查?

首先验证服务进程是否成功监听新端口(ss -tlnp确认状态为LISTEN),其次检查本地防火墙规则是否放行,云服务器需同步核查安全组与网络ACL,使用telnet或nc -vz从客户端测试端口连通性,若网络层通但应用层无响应,审查服务日志中的绑定错误与权限拒绝记录,最后确认客户端配置是否同步更新为目标端口。

Q2:大量服务需要对外暴露,如何避免端口混乱?

建议实施端口分段管理制度:按环境(开发/测试/生产)、按业务域、按服务类型划分端口区间,例如生产环境API服务统一使用8000-8099,消息队列使用9000-9099,引入服务注册中心(Consul、etcd)或API网关统一入口,减少直接暴露的端口数量,强制要求所有端口分配通过工单系统审批,并自动化扫描检测未登记端口。

国内权威文献来源

《TCP/IP详解 卷1:协议》(范建华等译,机械工业出版社)第1章关于端口与套接字的底层机制阐述;《Linux高性能服务器编程》(游双著,机械工业出版社)第5章详细分析端口复用、绑定与监听的技术细节;《Windows Server 2019网络管理与配置》(微软官方文档本地化团队,人民邮电出版社)第8章涵盖IIS端口绑定与防火墙集成配置;《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019)第8.1.1.2节对端口最小化开放的安全合规要求;《Kubernetes权威指南》(龚正等著,电子工业出版社)第3章解析Service端口映射与网络策略实现原理。